หยุดส่งรหัสผ่านของคุณไปทั่ว! ทำไมการใช้ LDAP เชื่อมต่อตรงถึง "เอาท์" และทางเลือกใหม่ที่ปลอดภัยกว่า

ในโลกของการทำงานยุคดิจิทัล สิ่งหนึ่งที่เราทำกันเป็นกิจวัตรจนแทบไม่ต้องคิดคือ "การล็อกอิน" (Login) ไม่ว่าจะเข้าอีเมลบริษัท เข้า Wi-Fi หรือเข้าระบบ HR เพื่อลางาน เบื้องหลังหน้าจอที่แสนเรียบง่ายนั้น มีเทคโนโลยีเก่าแก่ตัวหนึ่งที่ทำหน้าที่เหมือน "สมุดหน้าเหลือง" เก็บรายชื่อพนักงานทุกคนเอาไว้ เทคโนโลยีนั้นชื่อว่า LDAP ครับ

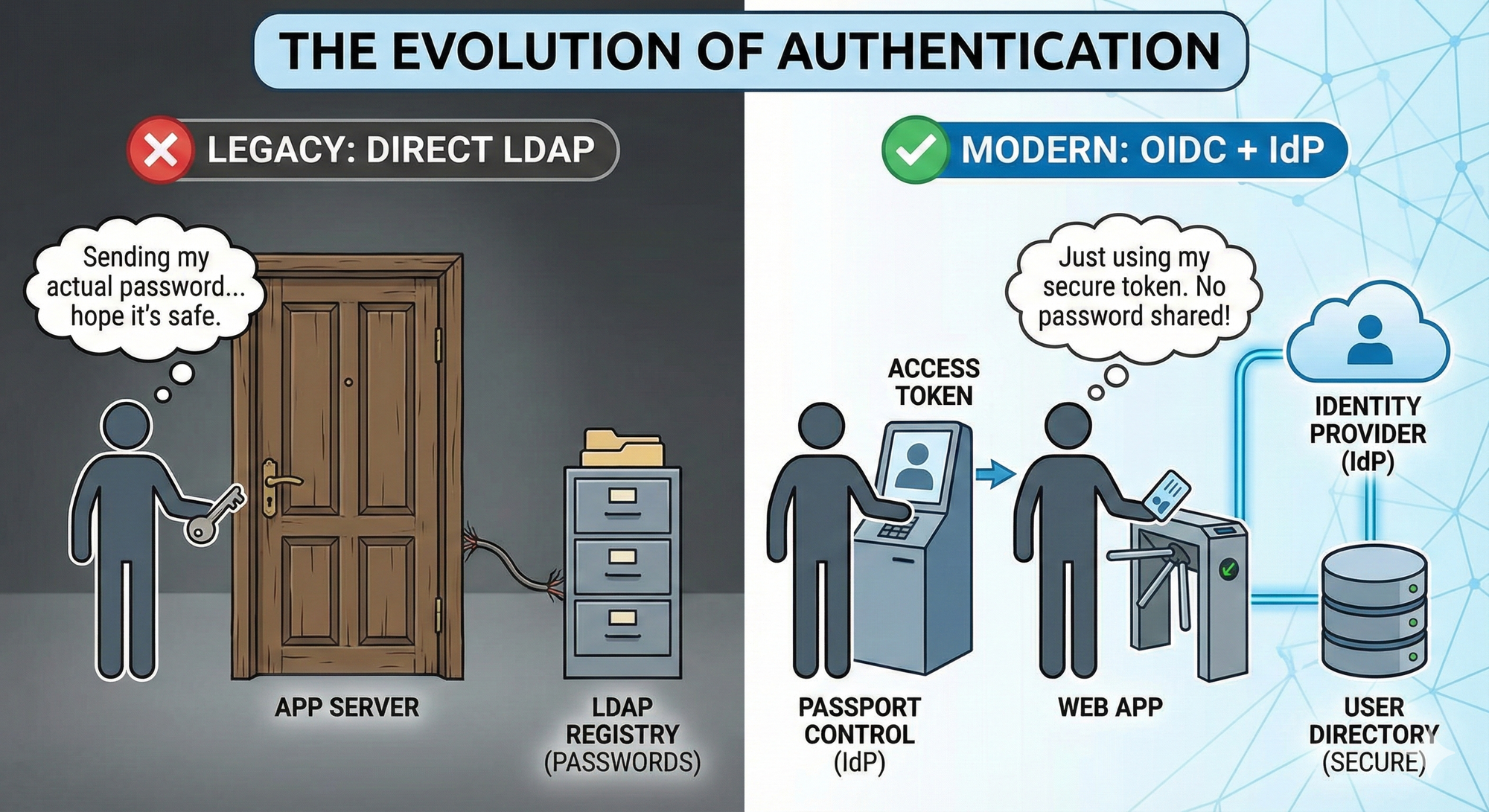

แต่ปัญหาคือ ในขณะที่โลกเราก้าวไปสู่ยุค Cloud และการทำงานแบบ Hybrid ผู้ดูแลระบบหลายคนยังคงใช้งาน LDAP ในรูปแบบเดิมๆ เหมือนเมื่อ 20 ปีก่อน นั่นคือการเอาแอปพลิเคชันไปต่อกับ LDAP ตรงๆ ซึ่งในบทความนี้ ผมจะเล่าให้ฟังว่าทำไมวิธีนั้นถึงอันตราย และทำไมเราถึงควรขยับไปใช้มาตรฐานใหม่อย่าง RADIUS หรือ OIDC แทน

LDAP คืออะไร? (ฉบับเข้าใจง่าย)

ก่อนจะไปถึงเรื่องเทคนิค ลองจินตนาการว่าบริษัทของคุณคือ "ตึกใหญ่ที่มีห้องหับมากมาย"

- LDAP (Lightweight Directory Access Protocol) คือ "ฝ่ายทะเบียน" ที่มีสมุดรายชื่อเล่มยักษ์ ระบุว่าใครเป็นใคร รหัสผ่านอะไร และอยู่แผนกไหน

เมื่อก่อน เวลาเราสร้างแอปพลิเคชันขึ้นมาใช้ในบริษัท (เช่น ระบบจองห้องประชุม) โปรแกรมเมอร์มักจะเขียนโค้ดให้แอปฯ วิ่งไปถาม "ฝ่ายทะเบียน" (LDAP) โดยตรงว่า "นาย ก. ใส่รหัสผ่านถูกไหม?" ถ้าถูก ก็ให้ผ่าน

ฟังดูสมเหตุสมผลใช่ไหมครับ? แต่วิธีนี้มีจุดตายที่น่ากลัวซ่อนอยู่

ทางเลือกที่ 1: Direct LDAP (การเชื่อมต่อตรง)

สถานะ: 🛑 ควรหลีกเลี่ยง (ยกเว้นจำเป็นจริงๆ)

การใช้ Direct LDAP คือการที่แอปพลิเคชันทุกตัวที่คุณใช้ รับรหัสผ่านจากคุณ แล้ววิ่งไปเคาะประตู LDAP Server เพื่อยืนยันตัวตนด้วยตัวเอง

ทำไมถึงไม่ควรทำ?

- คุณกำลังแจกกุญแจบ้านให้คนแปลกหน้า: สมมติบริษัทคุณมี 20 แอปพลิเคชัน การใช้ Direct LDAP แปลว่าแอปฯ ทั้ง 20 ตัวนั้น (ซึ่งบางตัวอาจจะเขียนมาไม่ดี หรือเป็น Open Source ที่ไม่ได้ตรวจสอบ) จะได้รับ "รหัสผ่านจริง" ของคุณไปถือไว้ ถ้าแอปฯ ไหนดักจับข้อมูล รหัสผ่านของคุณก็รั่วทันที

- ฝันร้ายของ Firewall: LDAP เป็นโปรโตคอลที่พูดมาก (Chatty) และไม่ได้ถูกออกแบบมาให้คุยผ่านอินเทอร์เน็ต การจะให้แอปฯ บน Cloud วิ่งมาหา LDAP ในออฟฟิศ คุณต้องเจาะรู Firewall ซึ่งเสี่ยงต่อการถูกแฮก

- ไม่มีลูกเล่นความปลอดภัย: อยากได้สแกนนิ้ว? อยากได้ OTP (MFA)? เสียใจด้วยครับ LDAP เพียวๆ ทำเรื่องพวกนี้ไม่ได้ หรือทำได้ยากมาก

สรุป: วิธีนี้เหมาะกับระบบโบราณมากๆ หรือสคริปต์เล็กๆ ที่รันอยู่ภายในเครื่องเซิร์ฟเวอร์เท่านั้น ห้ามใช้กับเว็บแอปฯ สมัยใหม่เด็ดขาด

ทางเลือกที่ 2: LDAP + RADIUS (ยามเฝ้าประตูเครือข่าย)

สถานะ: ✅ เหมาะสำหรับระบบเครือข่าย (Network Infrastructure)

เพื่อแก้ปัญหาความวุ่นวาย เราจึงมีตัวละครใหม่เข้ามาชื่อว่า RADIUS ครับ

RADIUS ทำหน้าที่เหมือน "รปภ. หน้าประตูตึก"

เมื่อคุณจะเข้าใช้งาน Wi-Fi บริษัท หรือ VPN คุณไม่ได้คุยกับฝ่ายทะเบียน (LDAP) โดยตรง แต่คุณส่งรหัสให้ RADIUS (รปภ.) จากนั้น RADIUS จะวอล์คกี้ทอล์คกี้ไปถาม LDAP (ฝ่ายทะเบียน) ให้แทน

ข้อดีของวิธีนี้

- เพิ่มความปลอดภัย (MFA): นี่คือจุดขายหลัก RADIUS สามารถบังคับให้คุณใส่ OTP หรือกด Approve ในมือถือก่อน ถึงจะยอมให้เข้าใช้งานได้ ซึ่ง LDAP เพียวๆ ทำไม่ได้

- มาตรฐานสากลของอุปกรณ์: อุปกรณ์เครือข่ายทั่วโลก ทั้ง Router, Switch, VPN รู้จักภาษา RADIUS เป็นอย่างดี

ข้อเสีย

- ไม่เหมาะกับแอปพลิเคชัน: RADIUS เก่งเรื่องจัดการ "ทางเข้า" (Network Access) แต่ไม่เก่งเรื่องจัดการ "แอปพลิเคชัน" (Web/Mobile Apps) การเอา RADIUS มาทำระบบล็อกอินหน้าเว็บเป็นเรื่องที่ปวดหัวและไม่คุ้มค่า

สรุป: ถ้าโจทย์ของคุณคือ VPN หรือ Wi-Fi ให้ใช้ท่านี้ครับ

ทางเลือกที่ 3: LDAP + OIDC (มาตรฐานยุคใหม่)

สถานะ: 🏆 ทางเลือกที่ดีที่สุดสำหรับ Web & Mobile Apps

นี่คือพระเอกของงาน และเป็นวิธีที่บริษัทระดับโลกใช้กัน (เช่น Google, Facebook, Microsoft)

ในท่านี้ เราจะไม่ให้แอปฯ คุยกับ LDAP โดยตรง แต่เราจะตั้ง "Identity Provider (IdP)" ขึ้นมาคั่นกลาง (เช่นซอฟต์แวร์อย่าง Keycloak, Okta, หรือ Microsoft Entra ID)

IdP จะทำหน้าที่ซิงค์ข้อมูลกับ LDAP ไว้ แล้วทำตัวเป็น "ด่านตรวจคนเข้าเมือง"

กระบวนการทำงาน (Analogy: พาสปอร์ต)

- เมื่อคุณเข้าเว็บแอปฯ คุณจะถูกดีดไปที่หน้าล็อกอินของ IdP (ไม่ใช่หน้าของแอปฯ นั้นๆ)

- คุณใส่รหัสผ่านที่หน้าเว็บ IdP

- IdP ตรวจสอบความถูกต้อง แล้วออก "บัตรผ่าน" (Token) ให้คุณ

- คุณเอา "บัตรผ่าน" นี้ไปยื่นให้แอปฯ เพื่อเข้าใช้งาน

ทำไมวิธีนี้ถึงชนะเลิศ?

- ความลับยังเป็นความลับ: แอปพลิเคชัน (Facebook, HR App, Zoom ฯลฯ) ไม่เคยเห็นรหัสผ่านของคุณเลย มันเห็นแค่ "บัตรผ่าน" ที่ยืนยันว่าคุณคือตัวจริง

- Single Sign-On (SSO): ล็อกอินครั้งเดียวที่ IdP ก็เข้าได้ทุกแอปฯ ไม่ต้องกรอกรหัสซ้ำๆ ซากๆ

- ควบคุมง่าย: ถ้าคุณอยากบังคับให้พนักงานทุกคนต้องทำ 2-Factor Authentication (MFA) คุณแค่ไปตั้งค่าที่ IdP จุดเดียว จบ! ทุกแอปฯ จะมีความปลอดภัยระดับสูงทันทีโดยไม่ต้องแก้โค้ดแม้แต่บรรทัดเดียว

- ยืดหยุ่น: วันหนึ่งถ้าคุณอยากเลิกใช้ LDAP แล้วเปลี่ยนไปเก็บข้อมูลบน Cloud Database แทน คุณก็แค่เปลี่ยนการตั้งค่าหลังบ้าน IdP โดยที่ผู้ใช้งานไม่รู้ตัวเลยด้วยซ้ำ

ตารางเปรียบเทียบแบบรวบรัด

| คุณสมบัติ | เชื่อมต่อ LDAP ตรงๆ | ใช้ผ่าน RADIUS | ใช้ผ่าน OIDC (IdP) |

| ความปลอดภัย | 🔴 ต่ำ (รหัสผ่านเสี่ยงรั่วไหล) | 🟡 ปานกลาง | 🟢 สูง (ใช้ Token แทนรหัส) |

| การทำ 2FA/MFA | ❌ ยากมาก | ✅ ทำได้ดี | ✅ ทำได้ดีมาก |

| ความสะดวก (SSO) | ❌ ต้องล็อกอินใหม่ทุกแอป | ❌ ไม่รองรับ | ✅ ล็อกอินครั้งเดียวจบ |

| เหมาะสำหรับ | สคริปต์โบราณ / Linux เก่าๆ | Wi-Fi / VPN / อุปกรณ์เครือข่าย | เว็บแอป / แอปมือถือ / SaaS |

บทสรุป: แล้วคุณควรเลือกใช้อะไร?

คำแนะนำของผมเรียบง่ายมากครับ: "เลิกใช้ LDAP ตรงๆ เถอะครับ" มันคือหนี้ทางเทคนิค (Technical Debt) ที่รอวันสร้างปัญหา

- ถ้าคุณกำลังทำ Web Application หรือ Mobile App: ให้หา Identity Provider (IdP) มาตั้งขวางหน้า LDAP ไว้ แล้วให้แอปฯ ของคุณคุยผ่านโปรโตคอล OIDC หรือ SAML แทน

- ถ้าคุณกำลังวางระบบ Network (VPN/Wi-Fi): ให้ตั้ง RADIUS Server มาเชื่อมต่อกับ LDAP

การเปลี่ยนแปลงอาจจะดูยุ่งยากในช่วงแรกที่ต้องตั้ง Server กลางเพิ่มขึ้นมา แต่แลกกับความปลอดภัยของข้อมูลบริษัท และประสบการณ์การใช้งานที่ดีขึ้นของพนักงาน (ที่ไม่ต้องจำรหัสผ่านหลายชุด หรือต้องล็อกอินบ่อยๆ) มันคือการลงทุนที่คุ้มค่าที่สุดอย่างหนึ่งในโลกไอทีครับ